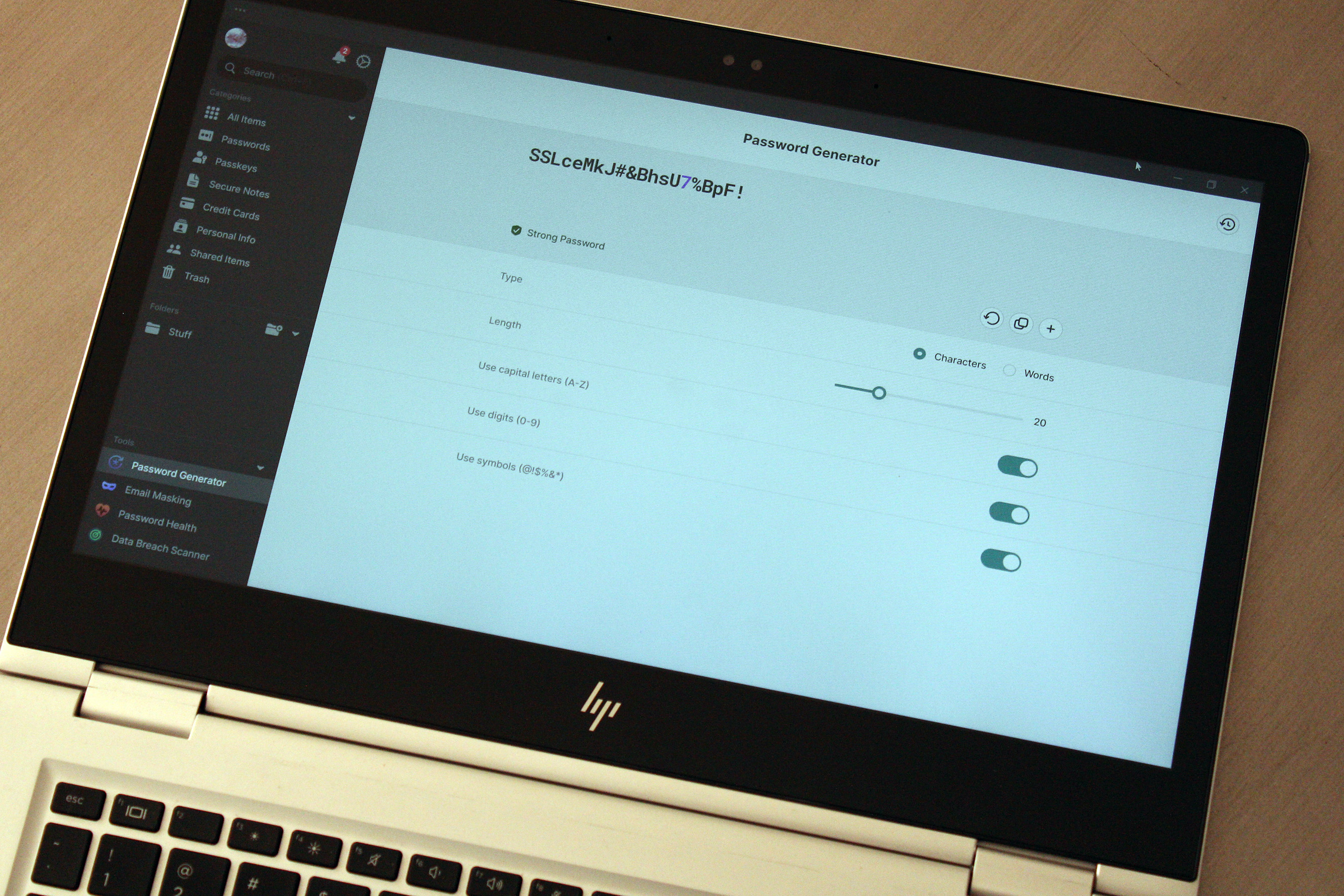

Bitwarden、LastPass、および Dashlane は、少なくともチューリッヒ工科大学とルガノのスヴィッツェラ イタリア大学 (USI) のセキュリティ研究者の調査結果によれば、予想より安全ではありません。

報告によると、これらの一般的なパスワード マネージャーに重大なセキュリティ上の脆弱性が発見されました。 「テストでは、保存されているパスワードを表示したり、変更することさえできた」と編集者(機械翻訳)は書いている。

なぜ安全ではないのでしょうか?

多くのパスワード マネージャーは、パスワードを暗号化された形式でクラウドに保存します。この利点は、どこにいても、すべてのデバイスでパスワードにアクセスできることです。重要なことは、パスワードが エンコードされたこれにより、これらのパスワードが不正アクセスから保護されることが保証されます。ハッカーがパスワード マネージャーのサーバーにアクセスしたとしても、暗号化は失敗します。

しかし、スイスのセキュリティ研究者は、人気のあるパスワード マネージャー Bitwarden、LastPass、Dashlane に脆弱性を発見しました。[The researchers’] 攻撃の範囲は、対象となったユーザー コンテナーの整合性の侵害から、サービスを使用している組織内のすべてのコンテナーの完全な侵害まで多岐にわたりました。ほとんどの場合、研究者はパスワードにアクセスでき、さらにはパスワードを操作することができました。

研究者らは、Bitwarden に対して 12 回、LastPass に対して 7 回、Dashlane に対して 6 回の攻撃を実行しました。これを行うために、彼らはハッキングされたパスワード マネージャー サーバーのように動作する独自のサーバーをセットアップしました。次に研究者らは、「アカウントへのログイン、保管庫のオープン、パスワードの表示、データの同期など、パスワード マネージャーを使用するときにユーザーまたはブラウザーが日常的に実行する単純な操作」を紹介しました。

研究者らは「非常に奇妙なコードアーキテクチャ」を発見したが、これはおそらく企業が「パスワードを回復したり、アカウントを家族と共有したりする機能など、顧客に最も使いやすいサービスを提供しようとした」ために作成されたものと考えられる。

これにより、コード アーキテクチャがより複雑でわかりにくくなるだけでなく、ハッカーにとって潜在的な攻撃ポイントの数も増加します。セキュリティ研究者らは、「このような攻撃には特に強力なコンピュータやサーバーは必要ない。サーバーの身元を偽装できる小さなプログラムだけが必要だ」と警告している。

研究者らは調査結果を公表する前に、欠陥を修正するのに十分な時間を確保できるよう、すべてのパスワード管理者に通知した。彼らは全員肯定的な反応を示しましたが、全員が同じペースで欠点を修正したわけではありません。

時代遅れの暗号化方式のせいにする

研究者らによると、脆弱性の理由は明白である。「パスワード マネージャーの開発者との話し合いの結果、顧客がパスワードやその他の個人データにアクセスできなくなることを恐れて、システム アップデートのリリースに消極的であることが明らかになりました。これらの顧客には、パスワード管理全体をこれらのプロバイダーに任せている数百万の個人や数千の企業が含まれます。データに突然アクセスできなくなった場合の影響は想像できます。そのため、多くのプロバイダーは 1990 年代の暗号技術にしがみついているのです。前に。」

このジレンマに対する唯一の解決策は、少なくとも新規顧客に対しては、すべてのパスワード マネージャーを暗号的に更新することです。既存の顧客は、「より安全な新しいシステムに移行してそこにパスワードを転送するか、それとも既存のセキュリティの脆弱性を認識して古いシステムを使い続けるか」を自分で決めることができる。

どうすればいいですか?

研究者らは、「パスワード マネージャーのプロバイダーが現時点で悪意がある、または侵害されていると信じる理由はなく、これが事実である限り、パスワードは安全です。しかし、パスワード マネージャーは注目を集める標的であり、セキュリティ侵害は実際に発生します。」と述べて、差し迫った脅威はないと私たちを安心させています。

パスワード マネージャーを検討している人は、「潜在的なセキュリティの脆弱性をオープンに公開し、外部監査を受けており、デフォルトでエンドツーエンドの暗号化が有効になっている」パスワード マネージャーを選択する必要があります。

さらに読む: レビューされた最高のパスワードマネージャー